28 • Pensi di essere al sicuro dalle truffe più sofisticate? | Sicurezza informatica p1

Troppo, troppo, troppo sottovalutato e ignorato. L'argomento della sicurezza informatica personale e aziendale viene toccato soltanto dopo il misfatto. Prima no eh? Impara le basi qui!

Trovi la puntata anche su

00:00 Intro e contenuti complementari

00:47 "Ma come cavolo stavo usando l'informatica prima"?

06:44 Le basi della sicurezza informatica

11:01 "Ma a chi vuoi che interessino i miei dati?"

14:43 Phishing e ingegneria sociale: raggiri e truffe

19:09 Ci provano in tutti i modi, ma sopratutto via EMAIL

24:24 Come non cadere nel phishing + test pratici!

28:33 Fatti sentire, non rimaniamo unidirezionali

Argomento trito e ritrito da tutti? Forse, ma a leggere le statistiche (e guardandomi in giro) non sembra star servendo a molto 🤦

Purtroppo l'atteggiamento comune è quello di reazione: ovvero prima deve succedere qualcosa di nefasto e, forse, dico forse, si corrono ai ripari. Magari vieni hackerato, la tua azienda viene bucata, e solo DOPO ti attivi per imparare qualcosa in più sulla sicurezza informatica e implementare dei cambiamenti.

Prima no, eh?

Mai come in questi casi il detto "prevenire è meglio che curare" calza a pennello.

Le buone pratiche della sicurezza informatica di base possono essere faticose e noiose da imparare, lo so. Ma come ogni scelta di crescita personale, si tratta di decidere di cambiare, e perseverare nel cambiamento.

Oggi iniziamo una serie di puntate riguardanti questi argomenti, a partire proprio dal phishing!

Del phishing se ne può parlare per ore, mica per niente esistono corsi di aggiornamento periodici per le aziende. Intanto spero di averti dato qualche spunto con la puntata e con le risorse qui sotto, buon approfondimento!

Risorse

La mia guida gratuita e approfondita sulla sicurezza e privacy di base

Tornaci giornalmente per vedere quante aziende (piccole e grandi, pubbliche e private) sono colpite da attacchi informatici.

Notizie di truffe e hacking online, differenziati settimana per settimana (colonna a dx)

Qui puoi farti un'idea del trend riguardo quali aziende vengono impersonificate da malintenzionati e ogni settimana quali sono le email truffaldine più comuni

Qui è presente una lista in costante aggiornamento riguardo i dati personali di tutti noi, esfiltrati da aziende o siti terzi e di cui noi non abbiamo il controllo. In gergo, i "data breach"

Idem come sopra, e ironia della sorte, pure questo stesso sito è stato hackerato di recente.

Cosa è il phishing, con dettagli e tipologie.

Esempi reali di phishing via email (in inglese)

Non ti fidi di un link? Copialo e incollalo qui e URLScan ti mostrerà tutti i dettagli

Da questo sito è invece possibile vedere se qualche link è risultato segnalato come malevolo da decine di antivirus. Tra l'altro VirusTotal permette di analizzare anche file oltre ai link

In caso di navigazione su un sito dubbio, o un ecommerce che ha prezzi troppo belli per essere veri, metti qui il suo link, male non fa

Come trovare le intestazioni (headers) di un'email per vedere i dettagli tecnici e il vero mittente

Trovata l'intestazione? Incollala qui per un'analisi più comprensibile e capibile, senza perderti nei meandri dei parametri tecnici dell'intestazione

È fatto da Google, ma è un test basico carino e utile. Provalo!

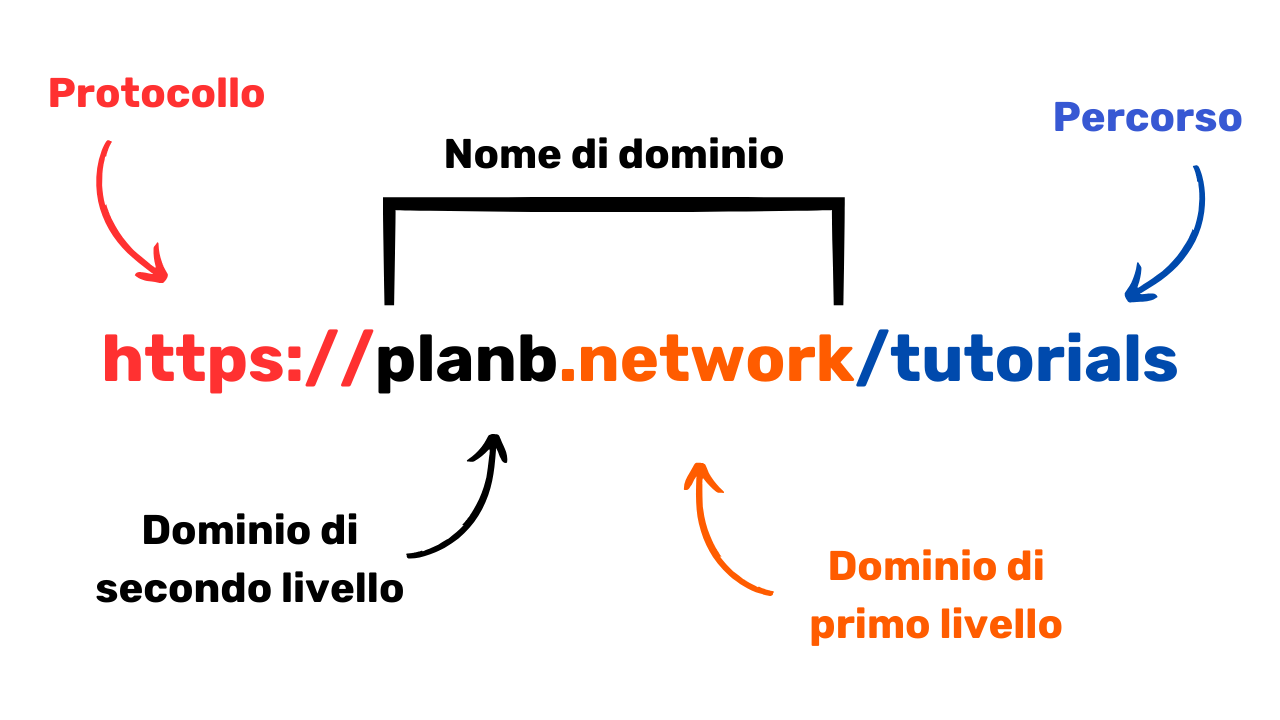

Un'altra spiegazione facile della struttura di un link e di come controllarli

Un altro test pratico gratuito in italiano si trova qui: https://crifcybergame.com/it

Se invece te la cavi in inglese, ecco un altro test: https://www.phishingbox.com/phishing-iq-test/quiz.php?reset=1

Suggerisci un tema ed entra nella prossima puntata: Clicca qui per lasciare un messaggio audio.

Sarebbe fantastico avere una tua recensione su Spotify o Apple Podcast. Sono anche su Fountain.

Questo progetto è indipendente e senza pubblicità: vuoi contribuire al suo sviluppo? Condividilo, recensiscilo o dona ₿/€.

Ogni singolo contributo è apprezzato 🧡 e mi motiva nel continuare a far crescere questo progetto. Insieme possiamo farlo diventare il punto di riferimento in Italia dell’informatica consapevole! Ne vale della tua libertà, della nostra libertà.

Vuoi metterti in gioco e trasformare il tuo rapporto con la tecnologia? Sentiamoci 20min senza impegno. 😉