I primi passi nella tua privacy digitale, partendo da 0!

La storia di Piersandro e la sua botta in testa profetica che cambia per sempre il suo rapporto con la privacy informatica. Per fortuna ha una mappa che lo guida nel processo, come? Scoprilo qui!

La privacy online è inutile o irraggiungibile, o forse no?

La guida si basa sulla storia di un personaggio immaginario di nome Piersandro che si tuffa nel mondo della privacy digitale per 7 giorni. L'obiettivo di questa guida è darti in mano una mappa. Questa mappa ti mostra i possibili punti di attacco alla tua privacy digitale e suggerisce alcuni modi pratici per proteggere i tuoi dati.

Perché l’ho scritta? Non perché ho preso una botta in testa come Piersandro, ma perché il mondo a cui aspiro ha la sovranità dell’individuo come punto centrale. Tale concetto si applica a tanti ambiti della vita, uno di questi è l’informatica: ovvero essere consapevoli delle potenzialità e minacce dei dispositivi tecnologici e internet per poi avere il controllo su quest’ultimi.

Ma serve davvero parlare di un qualcosa di cui alla gente interessa poco o che hanno già dato per spacciato?

Sì, non solo serve, ma è diventato fondamentale per salvaguardare la tua libertà, la nostra libertà. La privacy non è morta, è solamente ridicolizzata e sminuita. Meno ti interessi della privacy e meglio è per molte aziende e istituzioni. Perché? 🤔

Internet ci ha reso molto più trasparenti ai governi e alle grandi aziende, ma non ha reso i governi e le grandi aziende più trasparenti a noi. E questa asimmetria informativa è fondamentale per il controllo.

Sami Burja

La tua capacità di scelta autonoma, il tuo pensiero critico, le tue attitudini e preferenze vengono manipolate da chi ti conosce perfettamente.

Così come il tuo migliore amico/a può convincerti ad andare in un pub piuttosto che un altro, perché sa come prenderti, così le aziende tecnologiche più importanti (e di riflesso anche i governi) sanno altrettanto come prenderti e indirizzarti verso una direzione a loro congeniale. Guarda caso, molto spesso la direzione non è a tuo beneficio.

Più dati lasci in giro, più sei esposto alla manipolazione a al condizionamento dei tuoi pensieri, ideali e azioni, come ad esempio il tuo voto in politica [[1]].

[[1]]: Opinioni politiche influenzate su Facebook: https://www.wired.it/article/meta-cambridge-analytica-privacy/

Ogni oggetto tecnologico con accesso a internet che possiedi aumenta la tua superficie d'attacco, sia da parte di aziende che da parte di persone singole. Anche se non vieni hackerato, i dati sensibili raccolti da tali oggetti sono usati per plasmare e monitorare le tue scelte di consumo e la tua persona. Vuoi finire come i cittadini cinesi? [[2]] Io non credo.

[[2]]: Se non hai presente cosa sta succedendo in Cina da diversi anni, puoi leggere per esempio qui https://tuta.com/it/blog/chinese-surveillance-going-global

Ho parlato di questi temi brevemente anche nella mia prima pubblicazione, e ho approfondito la questione privacy nella puntata n.8 del mio podcast, ma già 10 anni fa il buon Gleen Greenwald ha centrato diversi punti sul perché serve occuparsi della propria privacy. 10 anni dopo, la faccenda è solo peggiorata, come simpaticamente ci racconta Naomi Brockwell. Le ultime due risorse sono in inglese, ma hanno i sottotitoli in italiano.

Introduzione alla guida

Avrai notato che tutte le piattaforme più famose hanno una sezione: “security check-up“ o “privacy center”. La trovi sul tuo account Google, Facebook, WhatsApp, Instagram, Apple, Microsoft, ecc. In quella pagina riepilogano tutti i possibili servizi, collegamenti, sezioni e aree dove hai effettuato l'accesso o dove sono presenti i tuoi dati.

Ecco, questa guida che stai per leggere è una mia personalissima versione di un ✅ centro revisione sicurezza e privacy ✅ incentrato sulla privacy rispetto alle tue interazioni con la tecnologia. Mi sono concentrato sulla minaccia della sorveglianza digitale, tralasciando al momento la sorveglianza fisica e la sorveglianza finanziaria che sono altrettanto importanti ma che necessitano di un proprio spazio.

Come approcciarti a questa mappa/guida

Ho suddiviso la storia di Piersandro in 7 giorni, in modo da farti focalizzare su un macro argomento alla volta e non farti buttarti a capofitto a riconsiderare tutte le tue abitudini in una botta sola.

Struttura dei 7 giorni

- Introduzione alla guida

- Un dipendente di una piccola azienda italiana

- Giorno 0 - la rivelazione

- Giorno 1 - la casa del Grande Fratello

- Giorno 2 - Account e password

- Giorno 3 - Smartphone e chat

- Giorno 4 - Computer e antivirus

- Giorno 5 - Internet è nato per tracciare

- Giorno 6 - Il cloud e le foto di famiglia

- Giorno 7 - L'automobile e il codice sorgente

- Incoroniamo Piersandro, ma il gioco resta infinito

- E tu a che punto sei del tuo viaggio?

Come vedi c'è tanta carne al fuoco e potresti sentirti sopraffatto/a se leggi la guida tutta d’un fiato e pensi di agire su tutti i fronti citati. Non farlo!

Una. Cosa. Alla. Volta. 🫡

Ogni giorno della storia analizzo alcune categorie in cui l'informatica influenza la tua vita e può minacciare la tua privacy digitale. Questo non significa che tutto ciò di cui parlo si possa risolvere in un giorno, o in questo caso in una settimana! È solo un modo per separare i vari aspetti e aiutarti a capire dove vuoi agire e dove invece non ti senti ancora pronto/a.

Viene illustrata una "situazione tipo" che non è perfetta per nessuno, essendo un esempio, ma aiuta a farti un'idea dei molti aspetti su cui puoi lavorare. Come bonus, ogni sezione contiene dei passaggi avanzati nel caso decidessi di spingerti ancora oltre. Se sei all’inizio del tuo viaggio alla scoperta dell’influenza dell'informatica nella tua vita, ti consiglio di non considerare i bonus poiché contengono informazioni su approcci e strumenti più avanzati.

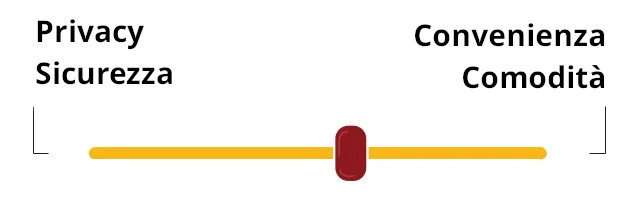

Ognuno di noi ha un proprio livello e percezione di quanto ci importa della privacy digitale e quanta comodità siamo disposti a sacrificare. Tale livello cambia nel tempo, e cambia anche in base alle situazioni. È un continuo aggiustamento sulla linea che mostro di seguito.

Immagina di essere la pillola rossa qui in basso:

Anche spostandoti tutto a sinistra non otterrai mai il 100% di Privacy e Sicurezza. Neanche se uscissi fuori dall'immagine. Infatti questi aspetti sono come un gioco infinito: puoi migliorarli e adattarti ai costanti cambiamenti informatici, ma tecnicamente non è possibile raggiungere definitivamente l'obiettivo "sono al sicuro, la mia privacy è protetta" per nessuna azienda e nessun individuo.

Più sposti il cursore a sinistra, più aumenti la quantità necessaria di risorse (di tempo e di denaro) per poter accedere ai dati che intendi tenere riservati. Certo magari puoi arrivare ad un punto in cui hai un livello di privacy e sicurezza così alto che ci vogliono centinaia di anni e miliardi di dollari per “hackerarti”, ma di fatto non è comunque impossibile.

In più non ti puoi fidare dell’informatica al 100% perché è imperfetta, essendo sviluppata da persone e contenente bug [[3]] noti e non.

[[3]]: Un bug è un difetto di funzionamento, un errore in un software non risolto. Può essere innocuo o fatale se riguarda la sicurezza e la gestione dei dati

Ad ogni modo va bene così. Pochissimi di noi hanno bisogno di un livello tale da raggiungere il 100% e nel frattempo vivere una vita scollegata e scomoda. Scoprirai infatti che basta spostarti anche leggermente a sinistra per godere di un decente livello di privacy digitale e star tranquillo/a così. Sì, puoi già avere dei benefici e non è un “o tutto o niente”. Poi certo, se sei un informatore segreto del KGB, non potrai accontentarti di quel livello 😅.

Lo scopo di questa storia non è di imparanoiarti, né farti esclamare:

"Oddio sto messo/a male perché non riesco a fare tutto quanto scritto qui."

Puoi leggerla e non fare nulla. Puoi solo iniziare a informarti. Puoi applicare strumenti alternativi rispetto a quelli inseriti qui come esempi. Buttati, prova con un aspetto alla volta, anche non andando strettamente in ordine del racconto.

La tua capacità di sacrificare un briciolo di convenienza e comodità per guadagnare in privacy e sicurezza può aumentare per 2 ragioni. O anche di più, ma mi sono venute in mente queste due:

- prendi confidenza con l'informatica studiando il suo funzionamento e ti senti più sicuro/a a mettere le mani in pasta;

- ti rendi conto che l'informatica odierna ti sta influenzando e limitando la tua libertà. Per cui inizi ad approfondire concetti come privacy e sicurezza e improvvisamente vedi questi aspetti della tua vita come importanti, per cui ti attivi per migliorarli (in autonomia o con il supporto di un consulente).

Solo così i cambiamenti che apporti nella tua vita saranno duraturi e solidi. Perché vengono da dentro di te e sei tu a volerli. Se infatti provassi a cambiare le tue abitudini informatiche solo perché un qualche guru o influencer su Instagram o TikTok ti ha convinto/a che è "assolutamente da fare", "google ti spia, fai così", "cambia subito queste impostazioni" e così via, funzionerà per poco tempo! Probabilmente non ti renderesti nemmeno conto del perché hai cambiato quelle cose e come funziona veramente ciò su cui ti è stato detto di mettere mano.

L'informatica non è semplice, anche se chi la sviluppa cerca di creare interfacce facili e intuitive. Ma il funzionamento sottostante di programmi e internet spesso rimane occulto. È necessario un piccolo sforzo nello studio di queste tematiche e non serve essere ingegneri informatici per poterci capire qualcosa. Investi un poco nella tua formazione, anche solo il tuo tempo: molte risorse sono gratis come questa, e hai anche a disposizione il mio podcast “La tua sovranità digitale”.

Cosa è importante per te e quanto sei disposto a sbatterti per proteggerlo?

Appena inizi a informarti riguardo la privacy digitale e sicurezza informatica, scoprirai che tante fonti nominano il cosiddetto "threat model", oppure "OPSEC", ovvero il modello di rischio o modello delle minacce. Non so tu, ma la prima volta che avevo letto qualcosa a riguardo di questo modello, non ci ho dato molta importanza. Oggi, invece, riconosco che se vuoi fare le cose per bene, dovresti proprio partire da questo, perché effettivamente ti aiuta ad auto-analizzarti, porti le giuste domande per capire cosa sei disposti a fare, cosa no e perché.

Il modello di rischio/minacce in pratica è un approccio che aiuta a scoprire le tue minacce, le tue difese, i tuoi punti deboli, i tuoi dati da proteggere e così via, attraverso alcune domande mirate. Non è permanente, può infatti cambiare nel tempo a seconda della tua vita.

Edward Snowden [[4]], il capo dell'esercito USA, il direttore della Pampers, la giornalista di "Il Mattino" e lo spacciatore in stazione hanno tutti un modello di rischio altamente differente tra loro.

[[4]]: Il buon Edward ha rischiato la vita per rivelare al mondo quanto pervasiva e onnipresente sia la sorveglianza digitale dell’USA e i suoi alleati

Il modello di rischio o di minaccia ti è fondamentale per capire quanto vuoi e puoi spingerti nel ridurre la tua convenienza e comodità a favore di maggior privacy digitale e sicurezza informatica.

Analogamente alla linea di privacy-convenienza mostrata prima, il tuo modello di rischio non deve per forza essere rigido e applicabile in tutti gli ambiti della tua vita.

Il tuo privacy-lifestyle lo puoi applicare selettivamente, per esempio se sei una figura conosciuta puoi rimanere tale e usare il tuo nome vero su tutti i social media. Allo stesso tempo puoi avere un’altra identità pseudo-anonima, scollegata dalla prima, con cui navighi online utilizzando strumenti più avanzati. Il concetto chiave è attribuzione: su internet sei tracciato qualunque cosa fai, l'importante è saper dissociare la tua identità dalla tua attività, dai dati che lasci su internet. Lo vedremo meglio dopo con esempi pratici.

Questo testo, da solo, non è in grado di farti stilare il tuo modello di rischio personale. Lo scopo di questa guida è semplicemente mostrare un esempio concreto che non potrà calzarti al 100%, ma può darti degli spunti. Già solo rendersi conto, con una mappa alla mano, da dove i tuoi dati sono “sotto attacco” ti aiuta ad avere maggiore chiarezza della situazione odierna.

Finita la lettura, ti inviterei a costruirti il tuo personale modello, per esempio partendo da questo articolo.

Basta con le premesse, entriamo nel vivo della storia!

Un dipendente di una piccola azienda italiana

Immagina un certo Piersandro. Ha 42 anni, vive in un luminoso attico in città con sua moglie, 2 figlie e un’iguana addomesticata.

Continuando a immaginare, potrei ipotizzare il suo modello di rischio più meno in questo modo:

- Informazioni da proteggere: foto di famiglia, informazioni sulla sua identità, di contatto e residenza, i suoi interessi e opinioni politiche, le comunicazioni tra amici e famigliari e i suoi fondi economici.

- Minacce/avversari: ingerenza nella propria vita privata da parte di enti, aziende e governi, oltre a singoli individui (hacker), furto d’identità, manipolazione psico-sociale del suoi pensieri, profilazione [[5]] e segnalazioni al governo di pratiche oggi legali, ma magari in futuro non più.

- Vulnerabilità: utilizzo di software a codice sorgente chiuso, la condivisione della propria vera identità tramite email e numero di telefono su più piattaforme, l’impiego delle stesse password & email per diversi servizi, dati e comunicazioni non crittografati.

- Rischio: a parte le frodi e le truffe, il rischio più importante è l'essere meno libero di esprimersi, avere opinioni uniformate al pensiero unico a causa della manipolazione, avere i propri dati personali e sanitari accessibili a chiunque grazie ad archivi sottratti da aziende/enti hackerati ormai quasi ogni giorno. [[6]]

- Cosa fare per proteggersi? Lo scoprirai proseguendo la lettura!

[[5]]: Per profilazione intendo la costruzione di un profilo riguardo ciascuno di noi, a partire dai nostri comportamenti nel digitale per identificare con alta precisione i nostri interessi e inclinazioni. Più info

[[6]]: Ti basta curiosare periodicamente qui e trovare enti pubblici e grandi aziende che rilasciano al mondo (in questo caso non volontariamente) i tuoi dati: https://www.redhotcyber.com/post/category/attacchi-informatici-italiani/

Che l'avventura di Piersandro abbia inizio!

Giorno 0 - la rivelazione

Piersandro sta tornando a casa dal lavoro. È uno di quei giorni in cui aveva deciso di lavorare in ufficio per poter chiacchierare coi suoi colleghi, che incredibilmente gli stanno tutti simpatici. “Che bello confrontarsi con loro e avere nuove idee”, pensava sempre. Ormai da un po’ l'azienda lo faceva lavorare da casa, e sebbene lui apprezzi tale libertà e comodità, ogni tanto prende i mezzi e viene comunque in ufficio.

Quel giorno però, forse era meglio se fosse rimasto a casa sua.

Al ritorno infatti, facendo il solito pezzo a piedi dalla sua fermata vicino a casa, col pilota automatico e sovrappensiero, inciampa rovinosamente in una buca nell'asfalto che si era creata di recente dopo un temporale [[7]]. Con una mano in tasca e l'altra occupata dal costoso smartphone, non riesce a proteggersi e sbatte la testa sul morbido asfalto.

[[7]]: Inefficienza del modello statale nella gestione strade ne abbiamo? Mai avuto esperienza diretta? Io sì, una volta pensavo di aver lasciato l'intera ruota dell'auto in un buco presente su una strada molto frequentata

Si rialza quasi subito, rintontito e incapace di riconoscere dove si trovasse. Si tocca la fronte e per fortuna il danno non sembra essere grave. Lo smartphone ha attutito la botta alla testa perché era ancora nella stessa mano che stava cercando di proteggersi. E così come un file che si scarica da internet, Piersandro fa il download di un pensiero nuovo e improvviso, probabilmente a causa del breve ma intenso contatto tra il suo smartphone e la sua fronte.

Piersandro realizza di botto (letteralmente) che l'informatica attorno a lui è programmata per estrapolare quanti più dati possibili, su di lui e su chi gli sta intorno. Capisce finalmente la vecchia espressione del 2006: "i dati sono il nuovo petrolio" [[8]] e si rende conto che i dispositivi tecnologici presenti nella sua vita e in quella dei suoi cari sono in realtà al servizio di chi li ha prodotti e programmati. Acquistando tali dispositivi, non si acquista in automatico il totale controllo su di essi.

[[8]]: La citazione viene da qui: https://www.sintra.eu/sintra-blog/quarta-rivoluzione-industriale-i-dati-sono-il-nuovo-petrolio

La società nel suo complesso non dà importanza al controllo dei dati di ciascuno di noi e alla privacy digitale. Lo Stato stesso analizza i cittadini grazie alla tecnologia moderna e di fatto li rende più vulnerabili e controllabili perché conosce molto di loro, in un'epoca dove l'informazione è potere, come mai prima d'ora.

Piersandro vede all’improvviso come siamo perennemente influenzati e analizzati, riconosce l'attacco in corso alla libertà di pensiero e al potere di ciascuno di noi di disporre dei propri dispositivi e dati a piacimento.

Realizza che vuole essere lasciato in pace e vivere la sua vita senza dar conto a nessuno.

"Perché dovrei condividere con una macchina cose che, se sommate, non direi neanche alla persona più cara?” [[9]]

[[9]]: Il percorso PrivaSì di Etica Digitale inizia proprio con questa frase. Fatti un giro più tardi, lo consiglio https://privasi.eticadigitale.org/

Sente che la sua sovranità digitale è in grave pericolo e decide di agire. Si alza, si sistema il cappotto e si avvia verso casa.

Giorno 1 - la casa del Grande Fratello

Quella notte Piersandro dorme male, non tanto per il dolore alla testa, quanto per le mille idee e realizzazioni che continuano a frullargli nella mente. La mattina comunica deciso a sua moglie: "Corbezzolina! Voglio avere il controllo dei miei dati e aumentare la mia privacy per non essere più manipolato!"

Lei lo guarda stranita, non capisce cosa c'è che non vada nella loro vita e nel loro uso dell'informatica attuale: anche tutti gli altri fanno così! Ma non approfondisce e lascia Piersandro in pace, pensando che questo comportamento sia dovuto alla botta in testa e che presto tutto tornerà alla normalità.

Ma si sbagliava di grosso 🫢

Piersandro salta la colazione, si mette in malattia per una settimana causa botta in testa e va a sedersi in sala. Chiude gli occhi e fa mente locale su tutti i modi in cui l'informatica è presente nella sua vita quotidiana. Scarabocchia una lista su un foglietto delle Winx lasciato in giro dalle figlie e decide di affrontare un argomento alla volta, uno per ogni giorno della settimana. Apre gli occhi (sì, scriveva a occhi chiusi) e davanti a sé si ritrova il primo obiettivo della giornata: la TV.

La TV e i dispositivi casalinghi

O meglio, la smartTV. Ci era cascato anche lui e al Black Friday ne aveva presa una bellissima da 65". A sua discolpa si può dire che è diventato difficile trovare una semplice TV non smart.

La smartTV odierna è la versione "giocattolo" della TV nell'opera “1984” di George Orwell. Vale a dire, analizza ciò che guarda la famiglia di Piersandro, per quanto tempo, quando è in casa, di che umore è, e invia il tutto anche a terze parti. Ciligiegina sulla torta: sfrutta il microfono presente sulla TV o sul telecomando per analizzare le parole [[10]]. Questo grazie al sistema operativo proprietario [[11]] e alla perenne connessione a internet.

[[10]]: Se ne parla per esempio qui https://www.agendadigitale.eu/sicurezza/privacy/la-privacy-al-tempo-delle-smart-tv-tutti-i-rischi-che-corriamo-e-dobbiamo-conoscere/

[[11]]: Un software proprietario è l’opposto a software con codice sorgente aperto. Il primo non si può visualizzare e quindi valutare come funziona un programma, il secondo sì. Ne parlo nel giorno 7.

Ricerche scientifiche hanno dimostrato che quando le persone pensano di essere osservate o monitorate, modificano inconsciamente il loro comportamento uniformandolo e limitando la loro espressione dei propri tratti caratteristici.

Piersandro, grazie alla famosa botta in testa, capisce quindi come mai le smartTV sono ormai onnipresenti nei negozi e vengono vendute a prezzi allettanti. Tanto le aziende ci stra-guadagnano con i dati raccolti.

Il problema non sono solo le smartTV: termostati, lavatrici e tutti gli altri elettrodomestici connessi al WiFi sono degli aspira-dati. E una volta che qualcosa viene raccolto e inviato via internet a una qualche azienda, Piersandro non ha più potere sul come verranno usati i suoi dati e a chi verranno inoltrati.

Certo, ci sono i famosi Termini & Condizioni e la Privacy Policy che ovviamente leggiamo tutti per intero [[12]] e che regolamentano la raccolta e l’utilizzo di questi dati. Piersandro rifiuta i consensi tutte le volte che può, ma per poter utilizzare l’oggetto può rifiutare solo quelli facoltativi. E quindi è punto e a capo.

[[12]]: Infatti chissà come mai sono nati servizi come: https://tosdr.org/en/frontpage

Esorcizzare la casa, più o meno

Piersandro fa il reset di fabbrica alla smartTV, rifà la configurazione iniziale avendo cura di lasciarla scollegata da internet e la trasforma in una stupida TV di un tempo. Quando vuole vedere serie TV, film e video a piacere da internet. [[13]] Piersandro ha più opzioni per sfruttare la TV, ormai instupidita. Alla porta HDMI della TV può collegarci un vecchio portatile, un mini-pc oppure ancora un Raspberry Pi o schede analoghe.

[[13]]: Mi parlano spesso di Stremio, anche se non l’ho mai provato lo segnalo qui

Piersandro apre l'armadio delle cianfrusaglie e trova un portatile in disuso, così usa quello e ci installa LibreELEC [[14]] se vuole spremere il massimo da quel computer, altrimenti lascia Windows e ci installa il programma Kodi (che è già presente su LibreELEC). Piersandro si riserva in futuro di mettere un mini-pc x86 che fa da media-center visto che consuma poca elettricità, quasi quanto la Raspberry, però è più flessibile e ci può installare anche altro. Un mini-pc infatti occupa poco spazio, ha solo i componenti necessari (niente schermo, tastiera, ecc) e permette di eseguire molti sistemi operativi.

[[14]]: Più tardi nella guida si parlerà di installare distribuzioni Linux come LibreELEC e Mint

E così Piersandro ha scollegato la sua identità dalle sue visualizzazioni e non è più profilato. La TV ora è diventata un semplice schermo che prende comandi dal dispositivo che Piersandro ha collegato e su cui ha molto più controllo.

Altri gadget in casa

- Alexa, Google Home e altri assistenti vocali sono l'orecchio delle Big Tech [[15]] installato nella casa di Piersandro, a sue spese. Si rende conto che alla fine non è che siano chissà quanto utili e decide di regalare il suo assistente vocale su "subito.it". Magari qualcun altro ne farà un uso migliore. Per esempio come fermaporta.

- L'anno scorso sua moglie lo aveva persuaso a comprare quel comodo robottino automatico che pulisce e aspira i pavimenti. Figo, in effetti aiuta. Il problema è che il sistema operativo di quei robottini è proprietario e una volta collegato a internet invia la planimetria della casa di Piersandro a terze parti. Si spera solo la planimetria e non anche fotografie. Per risolvere, a Piersandro non rimane che provare a utilizzarlo senza app, ma non è detto che si possa comandarlo senza e quindi dovrà scendere a compromessi e tenerselo, sorbendosi le ire di sua moglie.

- Piersandro comprende che qualsiasi oggetto che può rientrare nella parola “domotica” è a rischio privacy per la famiglia. Quindi tutti quegli oggetti tecnologici adibiti al controllo e utilizzo della casa (termostati, telecamere, luci, citofoni, ecc.). Questo perché hanno: un sistema operativo proprietario, un collegamento a internet o un’ app associata e una camera/microfono incorporati. Per esempio le telecamere di sorveglianza casalinga andrebbero configurate senza farle dialogare via internet con i server del produttore. Ma qui il livello di smanettamento per Piersandro è eccessivo al momento e si riserva di tornarci più avanti.

La sua giornata vola tra configurazioni, ricerche e smadonnamenti vari, ma la sera Piersandro è soddisfatto, perché sebbene non ha finito di configurare e provare il tutto, ha capito la direzione da intraprendere. Spiegare alla famiglia come funzionano adesso le cose tecnologiche in casa sarà per lui un altro punto non banale, ma noi tifiamo per il nostro eroe!

[[15]]: Big Tech, spesso usato come sinonimo di GAFAM. Sono le aziende IT più influenti nel mondo. Più info: https://en.wikipedia.org/wiki/Big_Tech

Bonus 1

La domotica senza invio dei dati ad aziende esterne si può fare, con Home Assistant. Valuta di vendere la smartTV e disdire l'obsoleto canone RAI direttamente online dal portale dell'Agenzia delle Entrate. Quando vuoi goderti un bel film, usa una TV Nixev o un proiettore o un monitor collegato allo smartphone o PC. Se vuoi Android sul PC prova BlissOS al posto di Debian. O anche Libeelec è un sistema operativo minimale apposta per Kodi. Cerca di praticare il minimalismo digitale, di cui parlo nella puntata n.2 del podcast e chiediti se hai veramente bisogno di determinati dispositivi tecnologici nella tua vita. In casa, prova a non riempirti di gadget tech tra lavatrici col WiFi, macchinette del caffè con app, luci WiFi, ecc. O almeno scollega per sempre dal WiFi gli elettrodomestici che già possiedi. Se hai parecchie telecamere puoi prendere un NVR di tua preferenza e collegarti ad esso tramite VPN. Oppure configurare su un mini-pc soluzioni come ZoneMinder.

Giorno 2 - Account e password

Nuovo risveglio, nuovi obiettivi per Piersandro. Sua moglie ha già capito l'antifona e ha deciso di lasciarlo fare per questa settimana per vedere che fine fa. Il giorno numero 2 è forse il più lungo per Piersandro. Sta per passare la giornata a sistemare i suoi account online e le sue password.

Anche stavolta salta la colazione e si mette subito al PC per riparare i danni creati dall’aver usato il solito stesso indirizzo email dappertutto.