54 • Cos'hai comprato oggi al mercato? Un infostealer! | Sicurezza informatica

I malware, ormai, si comprano al mercato come caramelle e possono essere usati anche da non esperti. Meglio attrezzarsi prima che i tuoi account salvati sul browser cadano in mano ad altri. Oggi ti racconto come funzionano gli infostealer e a cosa stare attenti!

Trovi la puntata anche su

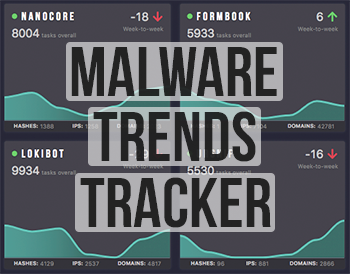

Quali sono i trend del momento? Non sono ben informato per quelli relativi allo sport, cucina o moda 😄 però in ambito di truffe informatiche qualcosa ho scoperto. Il trend è:

Rubare i tuoi dati, i tuoi credenziali, account, abbonamenti e accessi: senza che neanche te ne accorga.

I malware (programmi dannosi) sono sempre più abili nell'aggirare antivirus e far leva sui tuoi bisogni per installarsi nel tuo computer. Gli infostealer, in particolare, non vogliono rallentare il tuo computer o criptarlo per chiederne il riscatto.

No, a un infostealer basta fare una bella scorpacciata dei dati salvati sul tuo browser e cercare file con nomi interessanti sul tuo computer. Pochi MegaByte, tanta resa.

I malware, ormai, si comprano al mercato come caramelle e possono essere usati anche da non esperti. Meglio attrezzarsi prima che sia troppo tardi, oggi ti racconto come funzionano gli infostealer e a cosa stare attenti!

È il momento di avere una situazione informatica solida, basta alle solite frasi: "Non mi è successo nulla fin'ora, vuol dire che è tutto a posto".

Risorse

Ti basta andare qui, mettere filtro a 1 anno (365d) e vedere LummaStealer primo in classifica

Uno dei centinaia di articoli sul tema di furto credenziali

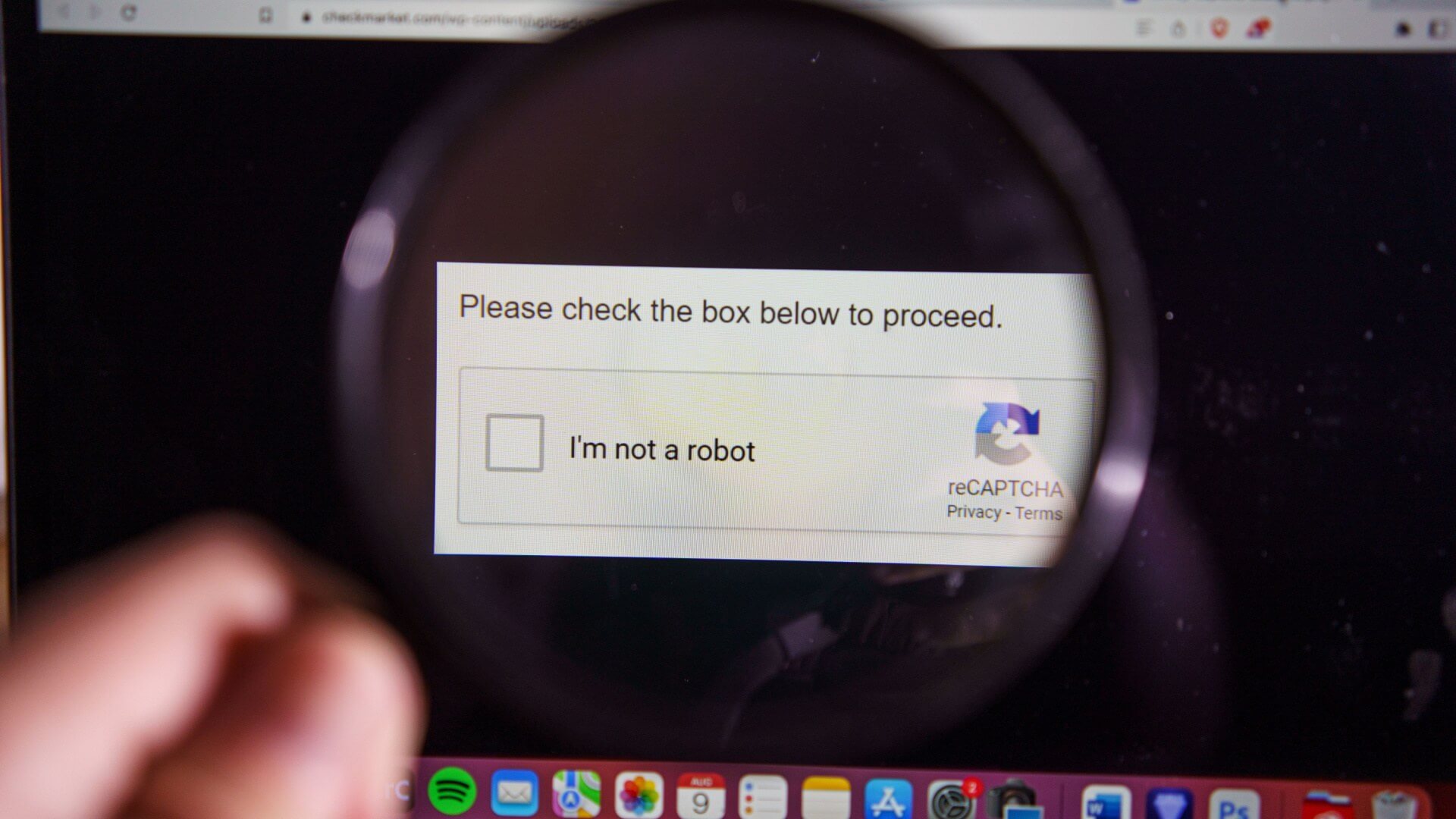

Qui un approfondimento su Lumma e l'utilizzo di CAPTCHA falsi

Qui invece è sempre Lumma che si nasconde nel programma di modifica AI

Uno studio sui malware che rubano credenziali (2023) - ci sono statistiche interessanti nelle slide!

Puntata 1 di 3 riguardo le basi della sicurezza informatica

Puntata 2 di 3 riguardo le basi della sicurezza informatica

Puntata 3 di 3 riguardo le basi della sicurezza informatica

Suggerisci un tema ed entra nella prossima puntata: Clicca qui per lasciare un messaggio audio.

Sarebbe fantastico avere una tua recensione su Spotify o Apple Podcast. Sono anche su Fountain.

Questo progetto è indipendente e senza pubblicità: vuoi contribuire al suo sviluppo? Condividilo, recensiscilo o dona ₿/€.

Ogni singolo contributo è apprezzato 🧡 e mi motiva nel continuare a far crescere questo progetto. Insieme possiamo farlo diventare il punto di riferimento in Italia dell’informatica consapevole! Ne vale della tua libertà, della nostra libertà.

Vuoi metterti in gioco e trasformare il tuo rapporto con la tecnologia? Sentiamoci 20min senza impegno. 😉